20年11月中旬,我正式开始了OSCP认证,在这之前也做了一些vulnhub上的靶场,其中的笔记也在博客上发布了,但是跟OSCP相比,那些都还是属于非常简单没有任何难度的。

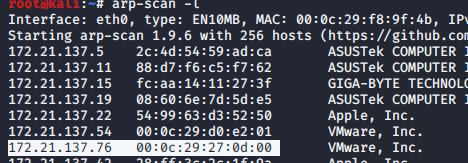

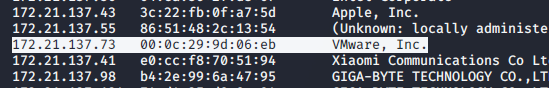

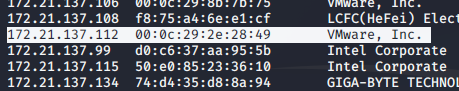

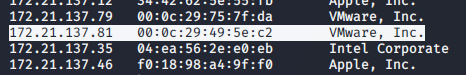

提交材料审核付款过后,官方给的教材PDF是非常有用的,个人觉得可以作为高校的教科书来使用,其中涉及的技术基本涵盖了一个渗透工程师所需要的所有技能,包括主被动信息收集、web漏洞、win/linux缓冲区溢出、客户端攻击(包含社工)、文件传输及bypass、av bypass、提权、端口转发及隧道、内网域、密码、powershell等各种知识,虽然大家在做渗透的过程中都会用到,但是你绝对想象不到官方的教材有多么的细致及全面。我有时候看PDF都会觉得:卧槽,还有这种东西? 不得不说这钱是花的非常值得的,光是PDF就受益良多。另外官方的实验靶场也是非常有意思,官方为实验室新手准备的攻击路径手册,其大致就是告诉新人该从哪些机器开始做,官方论坛中会有公开的这个手册前两题的解题过程,跟着帖子走,你会发现满满7页的解题过程居然要注意那么多细节,尽管它还是属于easy难度的题目。官方会从IP着手,教你如何找到内网中的DNS服务器,并且找到目标的机器名(每台机器都会有一个特别的名字,并且这个名字可能是某种提示),以及如何更好的扫描端口等各种信息收集。针对端口,官方会指引你怎么找到这个端口更具体的版本信息,以及是否存在合适的漏洞。看完第一题的解题思路就花了我2天的时间,其中不乏要反复理解官方用意和渗透的思路。这是官方想要教会你的东西。毕竟每一台机器都是不一样的,每一台机器的解决方法都是不一样的。同一套方法不能一直使用下去,那如何在渗透过程中获取思路是至关重要的。

常规的机器,你可能花费1天时间就能做完,简单的web题一天也许能做3台。但是实验室中还有很多需要找到“朋友”才能做的机器,这些无非是目标和其他的机器有关联,你可能需要其他机器的账号密码凭证或者需要通过其他机器社工发送恶意文档又或者“朋友”上运行了和目标同样的服务,该服务需要通过溢出才能拿到shell等等。这些都十分的有意思并且做起来也十分的痛苦。但注意细节就是官方一直在教授你的东西,正如真实环境中的渗透一样,任何一个小小的细节也许就是你成功的机会。并且克服困难所带来的成就感会让你信心倍增。

我买了3个月的实验室靶场时间,在做了50多题之后预约了考试,当时实验室还有大半个月的时间,我是想着如果第一次没考过,那还有剩余的时间做练习,不用再重新花钱买。本着试一试的心态,加上疯狂的复习和看PDF,一次就过了,运气真好。哈哈哈。不过还是告诫一下,靶场至少做30台,这样才会有50%的几率通过考试。

下面是一些做的过程中留下来的笔记,由于官方不允许将实验室靶场的解题过程公开,所以这里就放一下小tips。都是在做题目时留下来的一些需要注意的小东西,都是能在网上找到并且具有详细说明的东西。

有进一步想要交流的小伙伴,可以mail我。

OSCP溢出题步骤

发表于

这是在做OSCP过程中总结出来的新手照搬步骤。

ReverseShell清单

发表于

备战OSCP_Tr0ll_1

发表于

备战OSCP_SickOS_2

发表于

备战OSCP_SickOS_1

发表于

人生

发表于

更新于

生 老 病 死

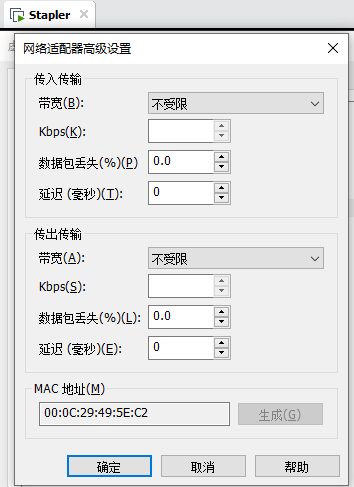

备战OSCP_Stapler

发表于

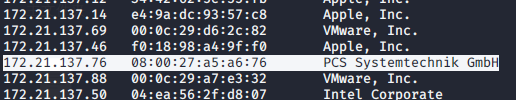

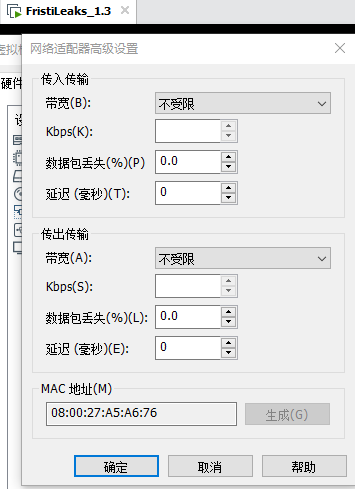

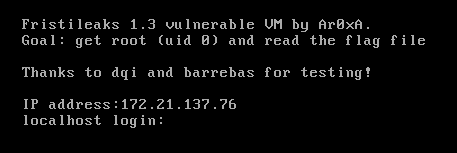

备战OSCP_FristiLeaks

发表于

更新于

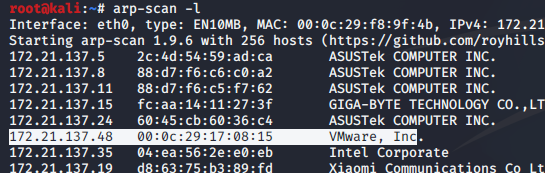

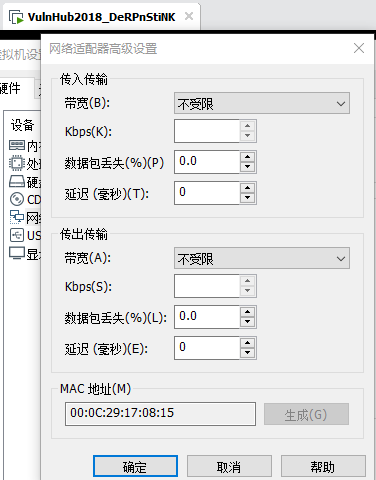

备战OSCP_DerpnStink

发表于